O365 Tenant

App auf Azure AD registrieren

Hinweis: Die Berechtigungen können eine Autorisierung durch einen Administrator erfordern.

Melden Sie sich mit Ihren Anmeldedaten beim Azure Portal an.

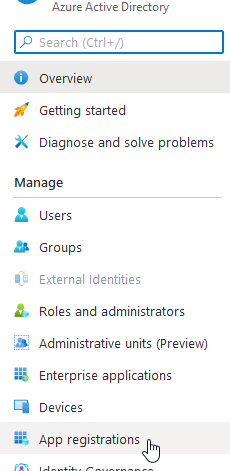

Suchen Sie unter Azure-Diensten Azure Active Directory (auch bekannt als Azure AD) und öffnen Sie es.

Wählen Sie im Abschnitt Manage die Option App registrations.

Klicken Sie im Bildschirm App registrations auf + New registration.

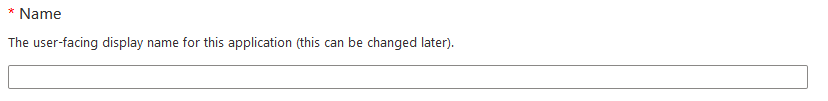

Der Bildschirm Register an application wird angezeigt. Geben Sie den benutzerseitigen Anzeigenamen für die App unter Name ein.

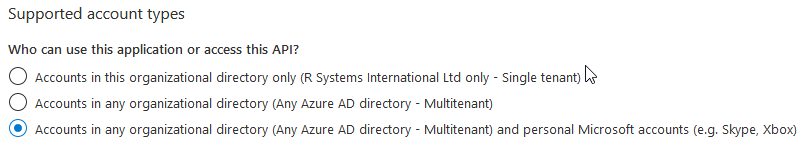

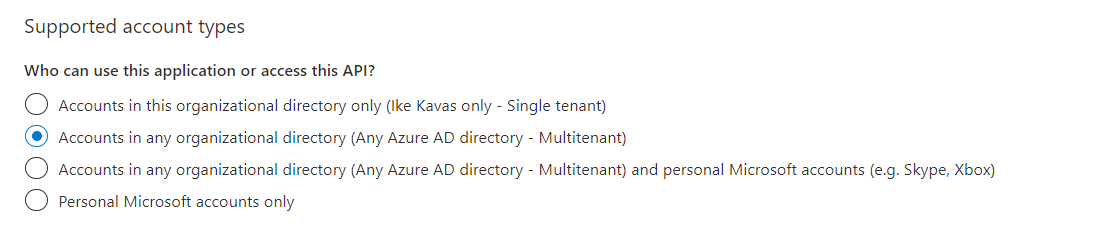

Wählen Sie je nach Bedarf einen der folgenden Kontotypen aus:

Accounts in any organizational directory (Any Azure AD directory Multitenant) and personal Microsoft accounts (e.g. Skype, Xbox)

Accounts in any organizational directory (Any Azure AD directory Multitenant)

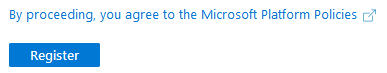

Lassen Sie die Option Redirect URI (optional) wie sie ist.

Klicken Sie auf Register, um die App-Registrierung abzuschließen. Dies bringt Sie zurück zum Bildschirm für die neue App.

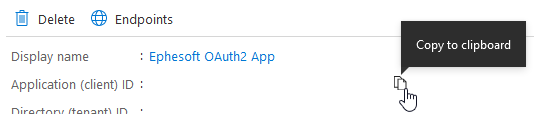

Suchen Sie im App-Bildschirm die Application (client) ID. Kopieren Sie diese, um sie bei der Konfiguration des E-Mail-Imports für DocBits zu verwenden.

Wählen Sie im linken Bereich Certificates & secrets:

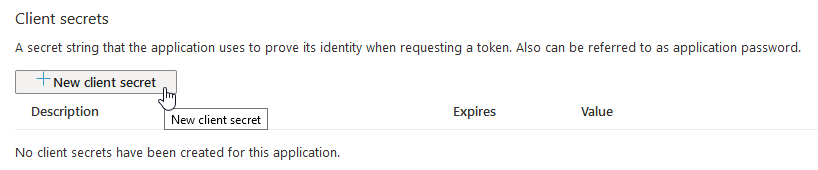

Klicken Sie im Bildschirm Certificates & secrets auf die Schaltfläche + New client secret im Abschnitt Client secrets:

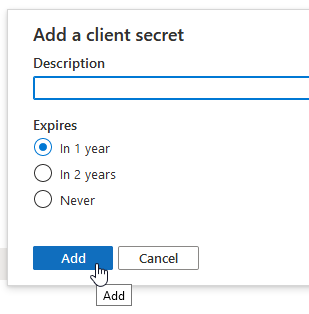

Klicken Sie im Dialogfeld Add a client secret auf die Schaltfläche Add:

Es wird empfohlen, eine Beschreibung einzugeben, um dieses Secret unter vielen zu identifizieren (derzeit liegt das Limit bei 2 Secrets pro App).

Hinweis: Wählen Sie dieses Ablaufdatum gemäß Ihrer Unternehmensrichtlinie. Nach Ablauf muss ein neues Client Secret erstellt und für jede E-Mail-Konfiguration angegeben werden, in der es zuvor verwendet wurde.

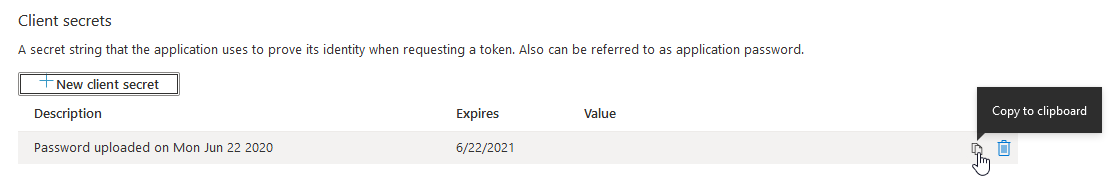

Das neu generierte Client Secret wird sichtbar. Kopieren Sie dieses Client Secret, um es bei der Konfiguration des E-Mail-Imports für DocBits zu verwenden.

Wichtig: Stellen Sie sicher, dass Sie das Client Secret kopiert haben, da das Client Secret nicht mehr angezeigt wird, sobald es geschlossen wurde.

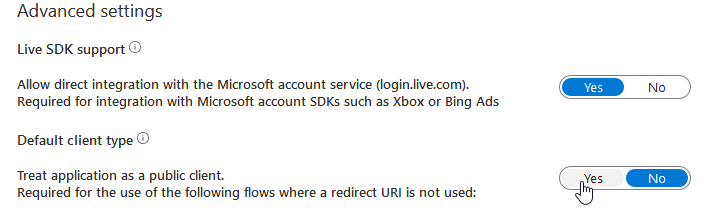

Wählen Sie im linken Bereich Authentication. Dies zeigt den Bildschirm Authentication auf der rechten Seite an.

Klicken Sie im Abschnitt Advanced settings auf Yes für Default client type.

Klicken Sie auf Save, um die Änderungen zu bestätigen.

Wählen Sie im linken Bereich API permissions. Dies zeigt den Bildschirm API permissions an.

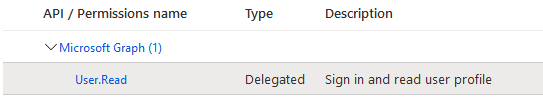

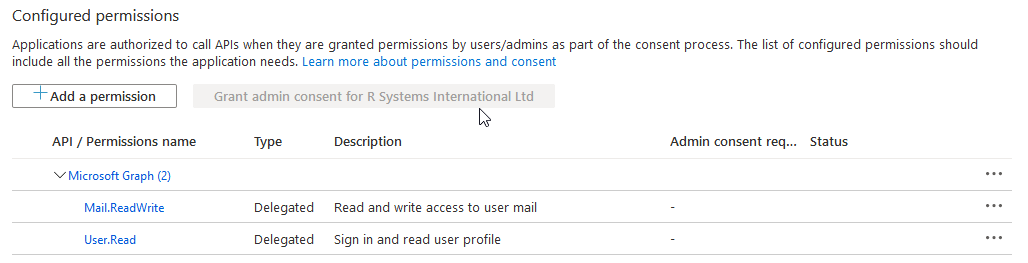

Standardmäßig ist die Berechtigung User.Read von Microsoft Graph vorhanden, lassen Sie diese wie sie ist.

Hinweis: Dies ist eine erforderliche Berechtigung. Wenn diese Berechtigung nicht verfügbar ist, fügen Sie die Berechtigung mit den unten für die Berechtigung Mail.ReadWrite genannten Schritten hinzu.

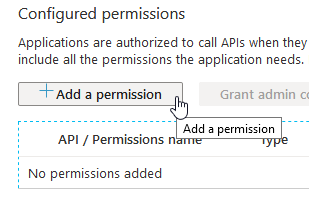

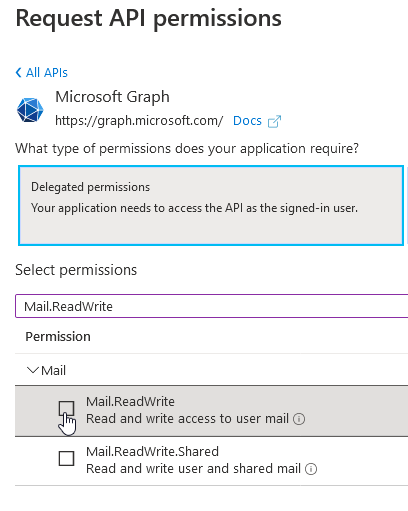

Klicken Sie auf + Add a permission. Dies öffnet das Panel Request API permissions.

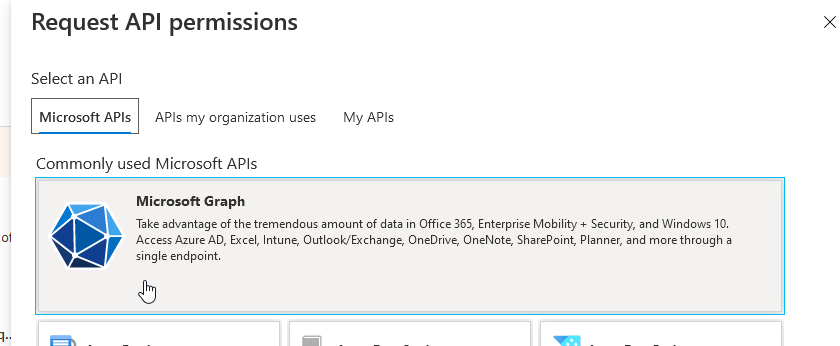

Klicken Sie auf Microsoft Graph.

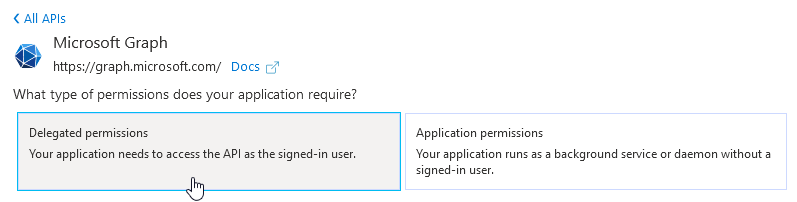

Wählen Sie aus den zwei Unterkategorien Delegated permissions.

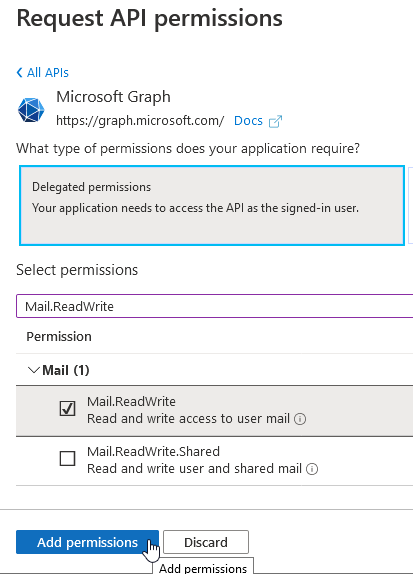

Geben Sie Mail.ReadWrite in das Suchfeld ein. Aktivieren Sie das Kontrollkästchen Mail.ReadWrite für die Berechtigung.

Dadurch wird die Schaltfläche Add permissions am unteren Rand des Panels aktiviert. Klicken Sie auf Add permissions.

Dadurch wird die Berechtigung Mail.ReadWrite zur Liste der Configured permissions für die App hinzugefügt.

Hinweis: Administratorberechtigungen können erforderlich sein. Der Administrator muss die App für die Verwendung dieser Berechtigungen autorisieren. Nach der Autorisierung wird der gewährte Status wie folgt angezeigt:

Last updated

Was this helpful?